4.4 简单的查壳工具

前面的内容介绍了通过编程解析了PE文件格式的基础数据,对于PE文件格式的解析其实并不难,难点在于兼容性。我们从前面的学习中可以看到,在PE文件结构中大多用的都是偏移地址,因此,只要偏移地址和实际的数据相符,那么PE文件格式有可能是嵌套的。也就是说PE文件是可以变形的,只要保证其偏移地址和PE文件格式的结构基本就没多大问题。

对于PE可执行文件来说,为了保护可执行文件或者是压缩可执行文件,通常会对该文件进行加壳。接触过软件破解的人,应该都是清楚壳的概念的。关于壳的概念就不多说了,下面来写一个查壳的工具。

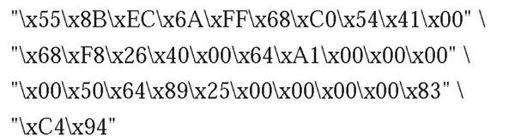

首先,用ASPack给前面写的程序加个壳,打开ASPack加壳工具,如图4-28所示。

图4-28 ASPack加壳工具界面

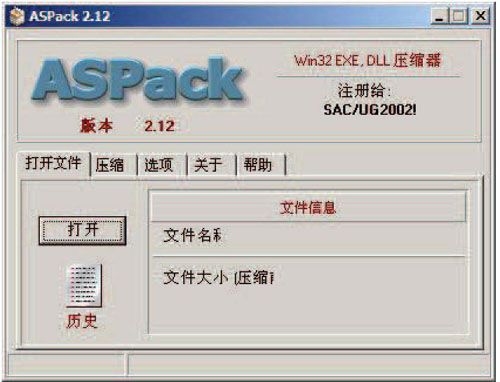

对测试用的软件进行一次加壳,不过在加壳前先用PEiD查看一下,如图4-29所示。

图4-29 PEiD查壳

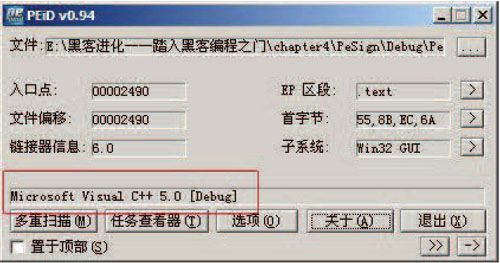

从图4-29可以看出,该程序是Visual C++ 5.0 Debug版的程序,其实该程序是用Visual C++6.0写的,这是PEiD识别有误的原因。不过只要用Visual C++6.0进行编译选择Release版时,PEiD是可以正确进行识别的。使用ASPack对该程序进行加壳,加壳后再用PEiD查壳,如图4-30所示。

从图4-30中可以看出,PEiD识别出来文件被加过壳,且是用ASPack进行加壳的。PEiD是如何识别程序被加壳,加了哪种壳呢?在PEiD的目录下,有一个特征码文件,名为 “userdb.txt”。打开这个文件,看一下大概内容,里边保存了壳的特征码。我们的任务就是来做一个这个壳的识别工具。

图4-30 用PEiD查看加壳后的文件

壳的识别是通过特征码来进行的,特征码的提取通常是选择文件的入口处。壳会修改程序的入口处,因此对于壳的特征码来说选择入口处比较合适。我们的工具主要是用来学习和演示用的,因此写的查壳工具要能识别两种类型,第一种类型是可以识别用Visual C++6.0编译出来的文件,第二种类型就是可以识别ASPack加壳后的程序,当然ASPack加壳工具的版本众多,这里只要能识别上面演示的那个版本的ASPack就可以了。

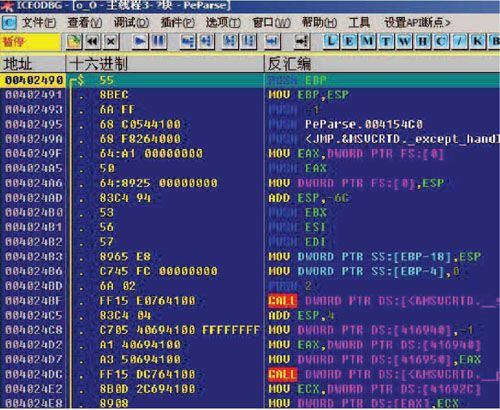

如何提取特征码呢?程序无论是在磁盘上,还是在内存中,都是以二进制的形式存在的。前面也提到过,特征码是从程序的入口处进行提取的,那么可以使用C32ASM以十六进制的形式打开这些文件,在入口处提取特征码,也可以用OD将程序载入内存后提取特征码。这里选择使用OD提取特征码。用OD载入未加壳的程序,如图4-31所示。

图4-31 OD载入未加壳文件的入口处

可以看到这就是未加壳程序的入口处代码,在图4-31中,“十六进制”列中就是代码对应的十六进制编码,我们就是要提取这些十六进制编码。提取结果如下:

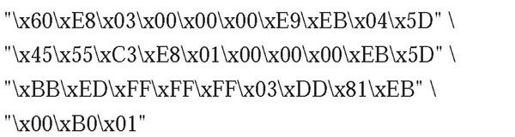

根据这个步骤,把ASPack的特征码也提取出来,提取结果如下:

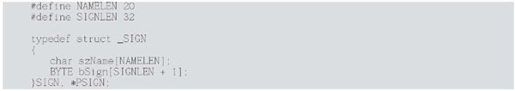

有了这些特征码,就可以开始编程了。先来定义一个数据结构,用来保存特征码,该结构如下:

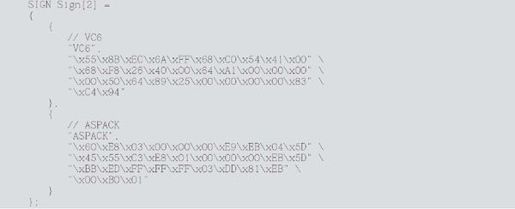

利用该数据结构定义两个保存特征码的全局变量,定义如下:

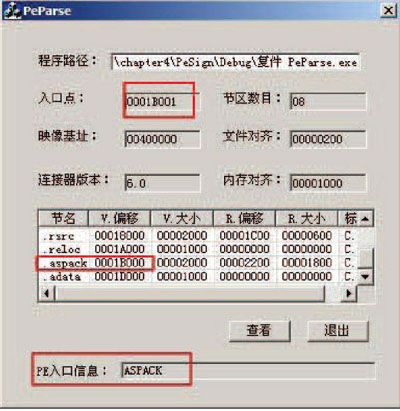

程序界面是在PE查看器的基础上完成的,如图4-32所示。

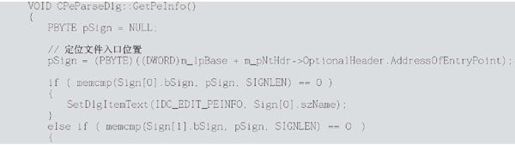

提取了特征码,对于查壳工作就剩特征码匹配了,这个非常简单,只要用文件的入口处代码和特征码进行匹配,匹配相同就会给出相应的信息。查壳的代码如下:

这样查壳的功能就已经完成了。

图4-32 查壳界面