1.4.2 使用嗅探器分析冲击波蠕虫(Blaster Worm)

1.问题

每次启动计算机,就接收到一个消息,告诉你60s内要重启计算机。只要时间超过60s,计算机就会自动关机。这将导致你每次使用计算机不会超过60s。

2.嗅探数据包

出现上述问题,很有可能是蠕虫或病毒造成的。任何时候,如果你怀疑一个病毒或蠕虫可能就是导致计算机出现某问题的原因,就直接在问题计算机上安装嗅探器,这不是一个明智的选择。恶意软件经常会干扰嗅探器的正常工作,最好的办法是使用端口映射。数据包捕获的时机为:从问题计算机刚刚启动开始到将要自己关机时结束。

3.数据包分析

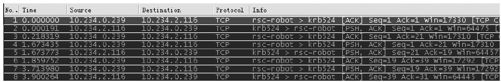

所捕获的数据包如图1-3所示。此截图中记录了问题计算机与另一台计算机之间传输的几个TCP数据包。可在进行数据包捕获时网络上并没有其他计算机活动,所以这里的网络行为是可疑的。

图 1-3 所捕获的数据包

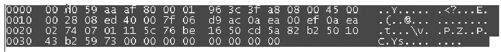

识别病毒或蠕虫网络流量的一个较好方法是查看网络间的原始数据。我们来分析一下所捕获的每个数据包。第一个数据包看不出有什么特别的,没有多少有用的信息,如图1-4所示。

图 1-4 第一个数据包的内容

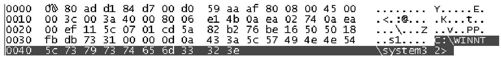

接着看第二个数据包,发现其中有对C:\WINNT\System32目录的引用。这是一个很重要的系统目录,包含了许多加载和运行操作系统的文件。如果看见一个网络数据包引用这个目录,则通常是存在问题的一个提示(见图1-5)。

图 1-5 引用C:\WINNT\System32意味着可能访问系统文件

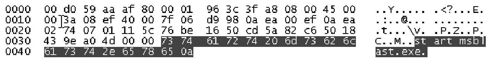

再来看第三个数据包,它没有提供什么有用的信息,但是第四个数据包显示的信息值得关注,如图1-6所示。

图 1-6 第四个数据包引用了msblast.exe

其中,msblast.exe就是冲击波蠕虫,这就是计算机出现问题的根源所在。

冲击波蠕虫资料

冲击波蠕虫是一种利用Windows DCOM RPC漏洞进行传播的蠕虫,传播能力很强。蠕虫传播时破坏了系统的核心进程svchost.exe,从而导致了系统不稳定,并可能造成系统崩溃。它扫描的端口号是TCP 135,攻击成功后会利用TCP 4444和UDP 69端口下载并运行它的代码程序msblast.exe。这个蠕虫还将在某个时间(如8月16日)对windowsupdate.com进行拒绝服务攻击,目的是为了使用户不能及时地得到这个漏洞的补丁。

冲击波蠕虫攻击系统成功时,表现为如下特征:

❑系统被频繁地重启。

❑用netstat命令可以看到大量TCP 135端口的扫描。

❑系统中出现文件:%Windir%\system32\msblast.exe。

❑注册表中出现键值:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\"windows auto update"="msblast.exe"。

检测和删除冲击波蠕虫

如果你的计算机感染了冲击波蠕虫,可以用下面办法手动删除:

(a)打开任务管理器,停止进程msblast.exe。

(b)检查并删除文件:%Windir%\system32\msblast.exe。

(c)进入注册表(开始→运行:regedit),找到键值:

KEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

在右边的栏目,删除下面的键值:

"windows auto update"="msblast.exe"

(d)给系统打RPC漏洞补丁(否则很快会被再次感染)。

防御冲击波蠕虫

如果用户不需要使用下面的端口,可以在防火墙或路由器上暂时关闭它们:

(a)TCP 4444:蠕虫开设的后门端口,用于远程命令控制。

(b)UDP 69:用于文件下载。

蠕虫用以下端口发现有漏洞的系统:TCP 135,TCP 137,TCP 139。

蠕虫感染途径

(a)蠕虫感染系统后首先会检测是否有名为"BILLY"的互斥体存在,如果检测到该互斥体,蠕虫就会退出;如果没有,就会创建。

(b)在注册表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run中添加以下键值:"windows auto update"="msblast.exe"。通过该键值可以实现每次用户登录时的蠕虫自动运行。蠕虫还会在本地的UDP 69端口上建立一个TFTP服务器,以便向其他受侵害的系统传送蠕虫的二进制程序msblast.exe。

(c)蠕虫选择目标IP地址的时候会首先选择受感染系统所在子网的IP,然后再按照一定算法随机在互联网上选择攻击目标。

(d)蠕虫会向目标的TCP 135端口发送攻击数据。如果攻击成功,则会监听目标系统的TCP 4444端口以此作为后门,并绑定cmd.exe。然后蠕虫会连接到这个端口,发送tftp命令,回连到发起进攻的主机(UDP 69端口),将msblast.exe传到目标系统上,然后运行它。

(e)每当蠕虫检测到当前系统月份是8月之后或者日期是15日之后,也就是说,在1~8月的16日至此月最后一天,以及9~12月的任意一天,其就会向微软的更新站点"windowsupdate.com"发动拒绝服务攻击。若攻击失败,则可能造成没有打补丁的Windows系统RPC服务崩溃,Windows XP系统可能会自动重启。该蠕虫不能成功侵入Windows 2003,但是可以造成Windows 2003系统的RPC服务崩溃,默认情况下,这将使系统重启。

蠕虫代码中还包含以下文本数据:

I just want to say LOVE YOU SAN!!

billy gates why do you make this possible?Stop making money and fx your software!!