5.6、英雄,但非圣人:攻击《纽约时报》

有一天Adrian在阅读《纽约时报》网页时,脑中突然有”奇怪的念头闪过“:不知自己是否可以找到闯入纽约时报计算机网络的方法。“我己经闯入了《华盛顿邮报》”,他说,但他承认自己的努力收效甚微,他“没有找到什么有价值的东西”。

几年前,一个名叫“Hacking for girlies(HFG)”的黑客组织非法改写了《纽约时报》的网站页面后,有关安全的问题变得敏感起来。闯入《纽约时报》似乎也被赋予了更大的挑战(那些涂鸦者对时报的技术文章作者John Markoff所写的关于我的故事不满。他的文章导致了法律部门对我的审判近乎苛刻)。

Adrian上网并开始四处搜寻。他首先访问了站点,很快就发现它是托管的,不是由时报自己办的,而是由hiternet服务提供公司设计的。这对任何公司而言都是一个好主意:那就意味着即使这个网站被入侵,公司内部网也不会受影响,对Adrian来说,这意味着他要更卖力才能找到入侵途径。

“我没有什么检验单可以借助”,Adrian说明了他闯入的方法,“当我进行侦察时,我通过查询资料来源尽可能地收集信息。”换句话说,他不是一开始就对所要闯入的公司网址进行搜索,这样就可能导致建立一个审计追踪,有可能被反追踪到。相反,在美国注册网(ARIN)有免费可使用的有效工具,这是由一个非盈利性组织管理的北美区域的Internet编号资源。

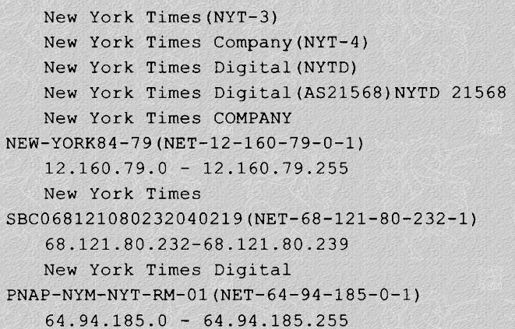

在arin.net的Whois对话框内登录《纽约时报》网站,显示了这样的数字列表:

被黑点隔开的4个数字是一组IP地址,这四个数字就像现实生活中的房屋信箱地址、街道号名称、城市名和省名。显示这样地址的列表(如12.160.790.-12.160.79.255)被看作一个网络块。

然后,Adrian对《纽约时报》的网址范围进行端口搜索,当扫描到开放的端口时就发送报文,希望能从中找到有意义的攻击目标。他确实找到了。通过检查许多开放端口,他发现这里也有好几个系统运行着配置错误的开放代理服务器——这能使他连接到公司内部网络的计算机。

他向时报的域名服务器(DNS)发出请求,希望找到不是托管网而是时报内部的IP地址,但没有成功。然后他设法找出nytimes。com域里所有的DNS记录,努力同样失败了。他返回站点,这时有了更多的结果:他在站点上找到了一个地方,这里有所有志愿接受公众信息的员工邮箱地址。

几分钟内他收到了来自时报网内的邮件信息,这不是他索要的记者邮箱地址清单,但同样很有用。邮件的文件头显示这个信息来自于公司内部网,还附带显示了未公布的IP地址。“人们没有意识到即使一封邮件也会泄露天机”,Adrian指出道。

这个内部IP地址给了他一个入侵机会。Adrian的下一步工作就是通过找到的开放代理,在同一个网段内对IP地址进行人工扫描。为使表述更为清晰,我们打比方这个地址是68.121.90.23。大多数黑客在做这项工作时都首先从68.121.90.1开始,然后逐步到68.121.90.254。

Adrian尽力将自己置身于设置网络的公司1T人员的位置上,预测这些人的天性将会倾向选择边缘的一些数字,所以他通常的做法是从小的数字开始——先从1到10,然后数字之间的间隔就变成10-比如接着就是20,30,依此类推。

努力似乎没有多大成效。他发现了几个内部Web服务器,但都没有带来什么信息。最后他偶然撞上了一个服务器,这个服务器还驻留着一个旧的没有再使用的时报内部互联网站点,有可能是新站点投入使用后,旧的就没有再使用了,从此也就被遗忘了。他觉得这很有趣,就浏览了一遍,发现了一个连接点,原先只想让它连接到旧产品站点,却意外地发现将他带到了一台活跃的机器。

对Adrian来说,这真是他梦寐以求的大好事。当发现这台机器存储了一些指导雇员如何使用这套系统的资料时,形势真是一片大好,就好比学生浏览Dickens的《远大的前程》薄薄的学习指南后,不需要去阅读整本小说,再自己概括出主题一样。

Adrian入侵过太多的站点,以至于他没有为自己的这次得手有任何的沾沾自喜,事实上他取得的成绩比他预先期望的还要好,而且还会越来越好。他紧接着发现了为雇员搜索站点时设计的嵌入式搜索引擎。他说,“系统管理员通常没有将这些东两进行适当设置,他们允许你做一些本来要禁止的搜索。”在这里正是这种情况,Adrian将他们的这个‘恩典’叫作‘致命的一击’。

某个时报系统管理员在其中的一个目录中放置了一个实用程序,允许所谓的自由形式的SQL(结构化查询语言)査洵。SQL是大多数数据库的脚本语言。就是在这种情况下,一个对话框弹了出来,允许Adrian在非授权的情况下直接输入SQL命令,这表示他也可以任意地且直接地查找系统里任何数据资料,摘录或更改日息。

他发现邮件服务器运行在Lotus Notes上。黑客们都知道Notes的旧版本允许用户浏览系统中的其他数据库,而时报这个部分运行的正是旧版本的Notes。Adrian无意中发现的Lotus Notes数据库给了他一个‘最大的意外’,“因为里面包含了全部的报刊摊位主的资料,他们开设的账户及社会安全号码。同时这里也有订户信息,还有有关服务投诉或咨询的信息。”问到时报运行的是什么操作系统时,Adrian说他不知道,“我并不那样看网络”,他解释说。

这与技术无关,而与人以及他们怎样设置网络有关。很多人容易被揣测,我一次又一次地发现人们用同样的方式建造网络。

许多电子商业站点在这点上犯错误。他们总是想像人们会用正规的方式登录,没有人会不按牌理出牌。

因为这种可预测性,聪明的入侵者可以在在线的Web站点输入一个定购单,经历购买过程,进入需要进行资料校验的位置,然后倒退回来,修改账户信息。黑客得到商品;而另外的人用信用卡支付(尽管Adrian详尽解释了这个过程,但他特别嘱咐我们不要对此有太多描叙,以免其他人效仿)。

他的观点是,系统管理员通常没有考虑到入侵者的想法,这使黑客的工作变得比较容易。这也可以解释他能进一步渗透时报计算机网络的原因。内部搜索引擎不应该能搜索到全部站点,但它却是如此。他发现一个建立SQL表格的程序,这个程序允许他对数据库进行控制,包括对摘录信息进行分类。然后他需要在那个系统中找到数据库的名称,从而寻找有意义的资料。用这种方式,他找到了一个非常有价值的数据库,这里显示了《纽约时报》所有员工的用户名和口令的清单。

事后显示,这些口令都相当简单,大部分是个人社会安全号码的后四位数。并且进入公司要害部门不需要额外的口令——即员工的同一个口令在系统内的任何地方都可以使用。并且Adrian表示据他所知,今天时报的口令系统并不比他入侵时更为安全。

从那里,我可以回返到企业内部互连网,从而登录获取其他的信息。我可以像新闻经理一样,用他的口令进入到新闻桌面。

他发现了一个数据库,里面记录了被美国指控恐怖主义的人员名单,其中包括未向公众公布的名单。继续查找,他发现了一个为时报写过专栏的作者的数据库,这里有数千名投稿者的姓名、住址、电话号码以及社会安全号码。他试着査找‘Kennedy’,马上获得了好几页相关的信息。这个数据库列入了许多大腕和社会名流的相关信息,从哈佛教授到Robert Redford以及Rush Limbaugh等不一而足。

Adrian添加了自己的名字和电话号码(参照北伽利弗尼亚地区代码取的:505-HACK)。显然,看着这些文件不会预料到这个列表已被粘贴在此,很显然希望一些记者和专栏编辑有可能进入。他把自己登记为‘计算机入侵/安全与通信智能专家’。

这种行为也许不合适,甚至是无可原谅的。但即便是这样,在我看来这种行为并没有什么害处,反而很有趣。我至今一想到Adrian打电话时的鬼主意就发笑:“喂,是Lamo先生吗?我是《纽约时报》那个叫‘某某’的人。”然后,他被称赞了一番,甚至被要求写一篇600字的关于计算机安全状态或诸如此类的文章,文章将于第二天在这份国内最有影响力的报纸专栏上出现。

Adrian的传奇故事还未讲完;但接下来的一点也不有趣了。其实这件事不一定会发生的,这样做并不是Adrian的本意,但它却将Adrian卷入了一场大麻烦中。Adrian发现他能从时报的订阅区进入到Lexis Nexis——这是一个在线的服务器,通过收费允许用户访问法律及新闻信息。

官方言论称,Adrian先后建立了5个独立的账号,这些帐号并没有花一分钱,并实行了大规模的搜索——约3000多次。

Adrian在时报的LexisNexis里浏览三个月后,《纽约时报》竟完全不知道他们的账号己被入侵了。Adrian决定又启用以前入侵其他公司的绿林好汉行为。他与一个有名的网络记者取得联系(像我一样以前是黑客),跟他说明自己已经发现了《纽约时报》计算机网络的缺陷,最后达成一项协议:记者得首先提醒时报,直到他们将漏洞补好为止,记者才能发表有关入侵的消息。

这个记者告诉我,当他与时报取得联系时,对话并没有不像他或Adrian所预料的那样好。他说,时报对他所说的并不感兴趣,并不需要他提供任何信息,也没有兴趣与Adrian直接对话讨论细节问题,他们将会自行解决。时报工作人员甚至对黑客如何闯入的方式都不感兴趣,只在记者的坚持下才同意写下细节性问题。

时报证实了这个漏洞,并于48小时内补上了,Adrian说道。但时报的执行官们对别人的提醒没有任何感激。早期Giriies的入侵事件使他们承受了很大的舆论压力,这次的尴尬处境只会使事情更糟,因为事件“制造者”从来都没有现身。(我与此入侵无关,当时我正禁闭受审)。我敢肯定此前他们的IT人员承受了很大压力,并努力不再成为入侵的受害者。所以Adrian对他们计算机网络的利用可能极大地伤害了他们的自尊心和名誉,这也许可以用来解释当知道Adrian利用了他们“非本意的慷慨供给”数月之后,为什么态度如此强硬。

也许时报愿意为此表示感激——在计算机系统的缺陷公诸于世前,给了他们时间修补漏洞。也许只是在他们发现Adrian使用LexisNexis后,才变得如此倔强。讲不清什么原因,时报头目采取了Adrian的其他受害者从未使用的手段——他们请到了联邦调查人员。

几个月后Adrian听说联邦调查人员在找他,他就躲起来了。联邦调査员开始调查他的家人、朋友以及与他打交道的人——将这些人盯得死死的,试图找出可能与他联系的记者,然后找出他的藏身之所。其中还有一个大脑缺氧的计划,他们企图传票给那些曾与Adrian联系过的记者。

仅5天后,Adrian就放弃了挣扎。他选择了在一个他最喜爱的地方投降:星巴克咖啡馆。

当这场风波平息时,纽约南部地区的美国法律办公室发表了一个报告:因Adrian入侵时报,“导致时报损失达300,000美元”。据政府声称,他呆在时报网站上的时间里,不劳而获的财产占《纽约时报》上完成的所有Lexis Nexis搜索额的几个百分点。

显然,政府计算出这笔费用是为“你我这样的民众”在“申诉”——但除了LexisNexis订户——对他们来说,做一个个人搜索,每个咨询费用就花12美元。即使以这种高价计算,Adrian必须每天进行270次搜索咨询或其他的活动,三个月才累积那样高的数额。而像时报这样的大公司,肯定为LexisNexis用户办理了月卡套餐——月初交一定的钱,然后当月可以无限制地登录,这样Adrian可能没有从中拿到一分钱。

对Adrian来说,《纽约时报》事件是他黑客生涯中的一个意外的插曲。他说,以前他得到Excite@Home和MCI Worldcom公司的感谢(Adrian能将百名员工的直接储蓄转到自己的账户,但他没有这么做,为此他们深表敬意。)。Adrian说:“《纽约时报》是仅有的想看到我被起诉的一个。”这些话并不是在挖苦,而仅仅是在陈述事实。

为了使Adrian更麻烦,政府显然干了些什么促使一些Adrian争期的“受害者”进行入侵损失的诉讼——甚至包括~些曾对Adrian所提供的信息表示感谢的公司。这并不令人惊讶:来自FBI或联邦检察官的合作请求,让许多公司无法不理会,哪怕直到那一刻他们对事情还持有不同的看法。